Angriffe auf IT durch Desktop und mobile Geräte

DeepSec Konferenz setzt Fokus auf alltägliche Geräte als Risiko für die IT von Unternehmen

|

Absperrung aufgrund eines Sicherheitsvorfalls (Foto: Andreas Gehret, 2010) |

Wien (pts007/07.09.2022/09:15)

Angriffe auf die digitale Infrastruktur von Unternehmen, Behörden und Organisation werden in der Berichterstattung gerne als Kinospektakel inszeniert. Leider ist das Gegenteil der Fall. Ein Einbruch in digitale Infrastruktur geschieht ganz ohne Glasbruch und eingeschlagene Türen. Angreifende können nur erfolgreich sein, wenn oberflächlich alles so weiter läuft wie bisher. Dabei kommen sie nicht durch die Fenster oder die Tiefgarage, sondern über ganz alltägliche Applikationen auf dem Desktop oder Smartphone. Die diesjährige DeepSec Sicherheitskonferenz versucht daher, den Blick für das Alltägliche im Büro und am Arbeitsplatz zu schärfen. Angeboten werden zweitägige Trainings mit Fokus auf Gefahren für Arbeitsplätze sowie zwei Tage lang Vorträge, um sich auf den neuesten Stand zu bringen.

Krieg um den Desktop und persönliche Geräte

Wenige Einbrüche geschehen direkt durch die Mauer. Jedes Gebäude hat per Konstruktion Löcher, die mit Türen und Fenstern verschlossen werden. Genau an diesen Stellen setzen üblicherweise Sicherheitsmaßnahmen ein. Es gibt Zutrittskontrollen, Sicherheitsglas, verstärkte Türen, Schlösser und vieles mehr, damit Unbefugte keinen Zutritt erlangen. Oft werden deshalb bei der Bewerbung von Sicherheitsprodukten Analogien eingesetzt, die nichts mit der Realität zu tun haben. Man kann die digitalen Endgeräte nicht einsperren, wenn diese ohne Einschränkung mit der Außenwelt kommunizieren können. Unerwünschte E-Mails enthalten neben der Falschmeldung noch Anhänge oder Hyperlinks, die auf externe Webseiten zeigen. Damit befinden sich sowohl Fenster als auch Türen direkt am Arbeitsplatz, egal ob sich dieser im Unternehmen oder per Teleworking im Home Office befindet.

Der Experte Abraham Aranguren zeigt in einem zweitägigen Workshop welche Eigenschaften bekannte Applikationen wie Teams, Skype, Slack oder ähnliche Programme haben und welche Bedeutung das für die Sicherheit haben kann. Tatsächlich sind moderne Desktops sehr komplexe Konstrukte aus einer Vielzahl von Komponenten in verschiedenen Programmiersprachen. Der Umfang führt unweigerlich dazu, dass sich Schwachstellen darin verbergen können, die möglicherweise ausgenutzt werden. Im Workshop erfährt man alles über die Technologien, wie Fehler ausgenutzt werden können und wie man damit direkt auf dem Endgerät Angriffe ausführen kann. Dieses Wissen ist kritisch im Aufbau einer wirksamen Verteidigung.

Weitere Workshops behandeln die Sicherheit von Apps auf Android- und Apple-iOS-Systemen sowie die Verwendung von Office Dokumenten für Angriffe auf Organisationen. Smartphones und Dokumente sind fester Bestandteil des Alltags im Arbeits- und Privatleben. Angreifende können sich also darauf verlassen, diese Objekte in der Zielumgebung vorzufinden. Auch hier ist die Kenntnis über die Möglichkeiten der Gegner unerlässlich, um zu verstehen wie Angriffe durchgeführt und erkannt werden können.

Spurensuche

Höchstes Ziel aller Einbrecherinnen und Einbrecher in digitale Infrastruktur ist es, nicht entdeckt zu werden. Das Vorgehen hängt natürlich von der Absicht ab. Bei Ransomware Angriffen werden Daten des Zielobjekts verschlüsselt und möglicherweise kopiert. Dieser Vorgang fällt unmittelbar auf. Ähnliches gilt für Löschungen von Daten oder Zerstörungen, wenn beispielsweise Kontrollsysteme an physische Geräte gekoppelt sind. In solchen Szenarien werden sich die Eindringlinge trotzdem so lange heimlich verhalten bis die Absicht umgesetzt werden kann. Sicherheitsexpertinnen und Sicherheitsexperten haben in den letzten Dekaden sehr viele Methoden entwickelt, die Anzeichen für eine Kompromittierung zu finden. Die Ansätze sind dabei vielschichtig. Man kann die Netzwerkaktivität für eine Analyse heranziehen. Alternativ prüft man die Arbeitsplatzgeräte oder Serversysteme direkt und sucht nach Spuren von Manipulation. Michael Meixner lehrt in seinem zweitägigen Training wie man im Netzwerk vorgeht. Beleuchtet werden unter anderem Active Directory Konfigurationen und forensische Vorgehensweise, um die für eine Untersuchung relevanten Informationen zu extrahieren.

Man kann auch im Code von Applikationen nach Schwachstellen suchen, die man vor den Angreifenden finden kann. Sollten eigene Entwicklungen in Verwendung sein, so ist man gut beraten diese gründlich zu testen bevor sie verwendet werden. Speziell bei Unternehmen, die damit Kunden beliefern, sollten Secure Coding Techniken eingesetzt und Standards aus der IT-Sicherheit angewendet werden. Seth Law und Ken Johnson bieten in einem zweitägigen Training ihre Expertise an. Der Kurs ist sowohl für Fortgeschrittene als auch für Entwicklerinnen und Entwickler gedacht, die Secure-Coding-Techniken erst umsetzen. Digitale Verteidigung muss in der Software selbst beginnen.

Fokus Forschung, Vorfälle und Infrastruktur

Die Vorträge bieten ein Spektrum zur Weiterbildung und zur Analyse von neuen Schwachstellen in bekannten Applikationen. Es gibt darüber hinaus einen speziellen Schwerpunkt auf die Forschung der Cyber Security Gruppe der Kaukasus Universität in Tiflis. Forscher berichten über Ergebnisse im Bereich Geräteortung in 5G Netzwerken, Post-Quantum-Kryptografie, Angriffe auf drahtlose Eingabegeräte und die Nutzung von Machine-Learning-Algorithmen im Bereich der Open Source Intelligence. Alle Themen werden in Präsentationen eingehend beschrieben. Die Forscher stehen während der ganzen Konferenz für Diskussionen und Frage zu Verfügung.

Die richtige Kommunikation in Krisensituationen wird in einem eigenen Vortrag beleuchtet. Hauke Gierow, langjähriger Kommunikationsspezialist, stellt vor wie man in einer Krise richtig kommuniziert und sachlich Informationen weitergibt. Es geht dabei um alle Ebenen, nicht nur öffentliche Auskünfte. Das Wissen lässt sich auch für interne Kommunikation verwenden, denn kaum ein Sicherheitsvorfall kann von einer Person alleine aufgeklärt werden.

Ein weiteres Thema sind industrielle Steuerungsanlagen und Embedded Devices.. Die Spezialisten von der Firma Sematicon demonstrieren wie Kontrollsysteme angegriffen werden können. Natürlich wird auch diskutiert wie man die Angriffsoberfläche dieser Systeme verringert und welche Fehler kritisch für die Sicherheit sind. Applikationen im Mess- und Regelbereich sind durch die fortschreitende Vernetzung von Unternehmensinfrastruktur nicht mehr so isoliert wie in der Vergangenheit. Die Demonstration während der Konferenz soll dies illustrieren.

Programme und Buchung

Die DeepSec 2022-Konferenztage sind am 17. und 18. November. Die DeepSec Trainings finden an den zwei vorangehenden Tagen, dem 15. und 16. November statt. Alle Trainings (bis auf angekündigte Ausnahmen) und Vorträge sind als Präsenzveranstaltung gedacht, können aber aufgrund von möglichen zukünftigen COVID-19-Maßnahmen teilweise oder komplett virtuell stattfinden. Für registrierte Teilnehmer und Teilnehmerinnen wird es einen Stream der Vorträge auf unserer Internetplattform geben.

Die DeepINTEL Security Intelligence Konferenz findet am 16. November statt. Da es sich um eine geschlossene Veranstaltung handelt, bitten wir um direkte Anfragen zum Programm an unsere Kontaktadressen. Wir dafür stellen starke Ende-zu-Ende-Verschlüsselung bei Kommunikation zur Verfügung: https://deepsec.net/contact.html

Tickets für die DeepSec Konferenz und die Trainings können Sie jederzeit online unter dem Link https://deepsec.net/register.html bestellen. Ermäßigungscodes von Sponsoren stehen Ihnen zur Verfügung. Bei Interesse melden Sie sich bitte unter deepsec@deepsec.net. Bitte beachten Sie, dass wir wegen der Planungssicherheit auf rechtzeitige Ticketbestellungen angewiesen sind.

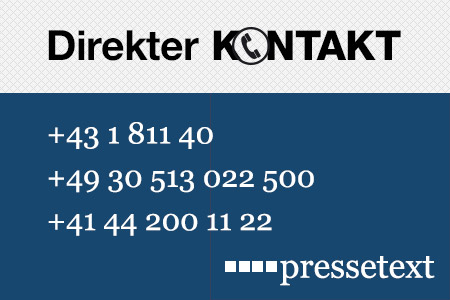

(Ende)| Aussender: | DeepSec GmbH |

| Ansprechpartner: | René Pfeiffer |

| Tel.: | +43 676 5626390 |

| E-Mail: | deepsec@deepsec.net |

| Website: | deepsec.net/ |