Spionagewerkzeuge dürfen nicht Standardsoftware werden

DeepSec-Sicherheitskonferenz warnt vor dem wachsenden Markt für Spionagewerkzeuge

|

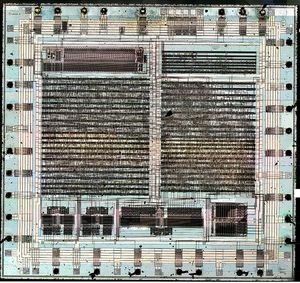

MYK-78 "Clipper Chip" (C) 2009 Travis Godspeed |

Wien (pts010/03.08.2022/09:15)

Die Informationstechnologie ist um ein Akronym reicher: Private-Sector Offensive Actor (PSOA). PSOA bedeutet soviel wie ein privatwirtschaftlich agierender offensiver Gegner. Der konkrete Fall eines PSOA hat aufgrund der Recherche der Firma Microsoft® auch Österreich erreicht. Einer österreichischen Firma wird vorgeworfen, an digitalen Angriffen auf Microsoft® Kunden in Europa und Zentralamerika beteiligt gewesen zu sein. Der Fall illustriert, dass Spionagesoftware nach wie vor entwickelt und als Bedrohung für die Informationssicherheit als Ganzes eingesetzt wird. Die im November stattfindende DeepSec-Sicherheitskonferenz warnt wiederholt vor solcher Technologie und wird das Thema Industriespionage gezielt behandeln.

Gefährdung der Sicherheit als Geschäftsmodell

Das Unterlaufen von Sicherheitsmaßnahmen ist ein lukratives Geschäftsmodell. Weltweit sind Unternehmen in diesem Bereich tätig. Manche kaufen die Kenntnis um Sicherheitslücken für viel Geld auf und setzen es zum Angriff auf digitale Infrastruktur ein. Diese Vorgehensweise ist umstritten. Führende Sicherheitsexpertinnen und -experten lehnen diesen Umgang mit Bedrohungen kategorisch ab. Niemand würde Serienfehler von Fahrzeugen, Medikamenten oder andere Gütern geheim halten, um dieses Wissen zu handeln. In der Informationstechnologie ist das aber ein Weg, um gutes Geld zu verdienen. Neben dem wirtschaftlichen Erfolg steht der Ächtung noch ein weiteres strukturelles Problem im Weg. In der Politik hält sich hartnäckig der Irrglaube, dass es gute und schlechte Sicherheitslücken gibt. Der Vorstoß der EU-Kommission zur Einführung von Hintertüren in allen Programmen zur Nachrichtenübertragung ist da ein gutes Beispiel. Dieser Irrweg ist allerdings seit Dekaden widerlegt. Speziell der Einsatz solche Spionagesoftware zur Überwachung wurde schon im Jahre 2011 schonungslos zerlegt. Damals konnte der Chaos Computer Club eine von den Behörden eingesetzte Schadsoftware analysieren. Die Ergebnisse wurden von dem Journalisten Frank Schirrmacher 2011 in einem Artikel, betitelt mit "Code ist Gesetz", dargelegt. Der Einbruch in und die Manipulation von Computersystemen kann nicht belohnt werden, möchte man ernsthaft die Digitalisierung eines Staates und einer Gesellschaft vorantreiben.

Ein weiterer Nebeneffekt ist, dass sich Unternehmen, die Spionagesoftware herstellen, gerne hinter den Begriffen Sicherheit und Informationsanalyse verstecken. Es gibt sogar weltweite internationale Sicherheitskonferenzen, die inhaltlich das Gegenteil verkörpern. Man spielt absichtlich mit positiv besetzten Begriffen, um nicht aufzufallen.

Überwachung und Industriespionage sind Geschwister

Rein technisch ist der Zugriff auf Daten immer dieselbe Operation. Alleine der Kontext bestimmt, ob dieser im Rahmen eines Angriffs oder einer normalen Operation stattfindet. Aus diesem Grunde sind bestimmte Applikationen ein natürliches Ziel von Angreifenden. Besonders geeignet sind gängige Datenformate oder gefälschte Webseiten, die zur Kooperation durch Interaktion einladen. Programme, die Schutz vor solchen Attacken bieten sollen, haben dabei eine wichtige Rolle. Antivirusfilter müssen zwangsweise Zugriff auf alle Daten, also auch Sensitive, haben, weil sie diese überprüfen müssen. Das erklärt auch die vor Monaten ausgesprochene Warnung vor bestimmten Produkten aus geopolitischen Gründen. Fehler in diesen Filtern sind daher besonders kritisch, und solche werden immer wieder gemeldet, auch in sehr bekannten und verbreitet eingesetzten Produkten.

Überwachungssoftware ist in derselben Position wie Schadsoftwarefilter. Der Zugriff auf die zu überwachenden Daten ist Grundvoraussetzung. Genau hier liegt das Problem. Sicherheitsexpertinnen und -experten kritisieren, dass dieser Zugriff für andere Zwecke missbraucht werden kann. Man kann noch so viel Arbeit in die Bewerbung dieser Schnittstellen oder Applikationen stecken, aber aus der Sicht der Informationssicherheit bleiben solche Methoden Sollbruchstellen, die eine ganze Volkswirtschaft bedrohen können. Sichere Kommunikation wird in allen Ebenen einer Gesellschaft benötigt. Kritische Infrastruktur ist besonders schützenswert und hat eigene Vorschriften bekommen. Kommunikation kann auch kritisch sein, soll aber flächendeckend überwacht werden. Speziell Unternehmen geraten dadurch automatisch ins Visier von Industriespionage, die im Moment und für die Zukunft zu einem festen Bestandteil aktueller Bedrohungen werden wird. Unternehmen, die Werkzeuge zur Untergrabung von Informationssicherheit herstellen, bedrohen daher die Wirtschaft des eigenen Landes. Die unweigerlichen Konsequenzen auf die Zivilgesellschaft kommen zu diesem Schaden noch dazu.

Forum für digitale Verteidigung

Die diesjährige DeepSec- und DeepINTEL-Sicherheitskonferenz gehen im November den Bedrohungen durch, unter anderem staatlich geförderte, Schadsoftware nach. Die Absicherung der digitalen Ressourcen hat nach wie vor die höchste Priorität für Regierungen und Unternehmen. Mit mehreren zweitägigen Workshops und einem vollen Programm mit Vorträgen sollen Verteidiger optimal vorbereitet werden. Eingeladen sind zahlreiche Sicherheitsexpertinnen und -experten aus aller Welt. Die behandelten Themen reichen vom Design sicherer Infrastruktur, Testen von Applikationen auf allen Ebenen, der Aufklärung über Fähigkeiten der Gegenseite, bis hin zur Anatomie aufgeklärter Attacken. Ganz konkret geht es um die Eigenschaften der eingesetzten Schadsoftware von bestimmten Gruppen und deren Methoden. Der dargebotene Fundus an Wissen ist unerlässlich, um den Schutz der eigene digitale Infrastruktur zu verbessern.

Der Themenkomplex Industriespionage wird in seinen Einzelteilen behandelt, da die Angriffe mehrere Disziplinen wie Social Engineering, technische Schwachstellen und Schwächen in der Infrastruktur ausnutzen. Darüber hinaus wird es einen Fokus auf Software sowie Hardware zur Industriesteuerung geben. Das Themenfeld Industrie 4.0 und die weite Welt des Internet of Things (IoT) ist eng mit sicherer Softwareentwicklung verbunden. Während der DeepSec-Konferenz wird es Show Cases von sicheren Produkten geben. Man kann auch mit Entwicklerinnen und Entwicklern ins Gespräch kommen, um den Aufbau bestehender Applikationen und die Absicherung von Software zu diskutieren. Details des Programm werden in den kommenden Wochen publiziert.

Programme und Buchung

Die DeepSec-2022-Konferenztage sind am 17. und 18. November. Die DeepSec-Trainings finden an den zwei vorangehenden Tagen, dem 15. und 16. November statt. Alle Trainings (bis auf Ausnahmen) und Vorträge sind als Präsenzveranstaltung gedacht, können aber aufgrund von möglichen zukünftigen COVID-19-Maßnahmen teilweise oder komplett virtuell stattfinden. Für registrierte Teilnehmer und Teilnehmerinnen wird es einen Stream der Vorträge auf unserer Internetplattform geben.

Die DeepINTEL-Security-Intelligence-Konferenz findet am 16. November statt. Da es sich um eine geschlossene Veranstaltung handelt, bitten wir um direkte Anfragen zum Programm an unsere Kontaktadressen. Wir dafür stellen starke Ende-zu-Ende-Verschlüsselung bei Kommunikation zur Verfügung: https://deepsec.net/contact.html

Tickets für die DeepSec-Konferenz und die Trainings können Sie jederzeit online unter dem Link https://deepsec.net/register.html bestellen. Ermäßigungscodes von Sponsoren stehen Ihnen zur Verfügung. Bei Interesse melden Sie sich bitte unter deepsec@deepsec.net. Bitte beachten Sie, dass wir wegen der Planungssicherheit auf rechtzeitige Ticketbestellungen angewiesen sind.

(Ende)| Aussender: | DeepSec GmbH |

| Ansprechpartner: | René Pfeiffer |

| Tel.: | +43-676-5626390 |

| E-Mail: | deepsec@deepsec.net |

| Website: | deepsec.net/ |