Ransomware-Attacken sind keine höhere Gewalt

DeepSec Sicherheitskonferenz erinnert an IT-Grundschutz und gute Systemarchitektur

|

DeepSec Sicherheitskonferenz hat nützliche Infos zum IT-Schutz (Bild: Florian Stocker) |

Wien (pts004/07.07.2022/09:30)

Attacken durch Schadsoftware, die Daten von Betroffenen verschlüsseln, haben scheinbar in letzter Zeit zugenommen. Tatsächlich sind diese Ransomware-Attacken aber nur Teil einer Evolution bei den Angreifenden. Die Angriffssoftware geht mit der Zeit. Ein wichtiger Grund für die Häufung ist der Stillstand bei der Verteidigung. Die diesjährige DeepSec Sicherheitskonferenz bietet Austausch mit Expert:innen und hochwertige Weiterbildung für den Schutz der eigenen IT.

Grundlegende Missverständnisse

Vergleicht man die Berichte über Vorfälle mit Ransomware-Attacken, so könnte man zu dem Schluss kommen, dass es unvermeidliche Naturereignisse sind. Natürlich ist das nicht der Fall. Bleibt man bei der biologischen Analogie des Virus, so ergibt sich eine günstige Kombination von Voraussetzungen für den Befall von Ransomware. Anfangs ist immer eine Täuschung in Form einer gefälschten Nachricht im Spiel, auf welche reagiert wird. Danach folgt eine Aktion auf Seiten der Empfänger durch Lesen und Verarbeiten der Nachricht bzw. des Dokuments. Dies führt zur Ausführung von Schadcode, der dann weitere Schwachstellen in installierter Software und in der IT-Architektur ausnutzt. Zu diesem Punkt findet man wenig Informationen in den Medien, weil es da um technische Details geht.

An der Oberfläche lässt sich aber eines klar ablesen: Wenn durch ein einzelnes System eine ganze Organisation oder zumindest deren kritischen Geschäftsdaten kompromittiert werden können, dann fehlen interne Barrieren zur Schadenbegrenzung. In weiterer Folge ist das ein klarer Hinweis auf Fehler im Berechtigungssystem oder bei den Zugriffskontrollen. Man kennt aus anderen Bereichen das Konzept von Brandschutztüren oder Schleusen. Genau dieses Konzept gibt es in der IT-Sicherheit ebenso, nur kann es oft organisatorisch nicht durchgesetzt werden. Die Missverständnisse ergeben sich dann im Umgang mit der Technologie und in den Schuldzuweisungen bei der Suche nach den Ursachen. Leider ist die Erklärung der Angriffe durch Social Engineering unzureichend, da eine erfolgreiche Attacke eine ganze Reihe von Schwachstellen in Serie ausnutzt.

Bordmittel zum Schutz von IT-Systemen

Die meisten Applikationen und Betriebssysteme bieten eigene Mittel zum Schutz, ganz ohne Installation von zusätzlichen Hilfsmitteln. Diese sind in der Grundeinstellung nicht aktiv, weil die meisten Plattformen universal sind. Plattformen, egal ob in Hardware oder virtualisiert in der Cloud, sind dafür gedacht alle denkbaren Anwendungen zur Ausführung zu bringen. Welche Lösungen nun jede IT-Abteilung im Detail haben möchte, kann der Code der Plattform nicht erraten. Dazu muss man den Kontext der Datenverarbeitung gut kennen. Genau da ist der Schnittpunkt mit den Sicherheitskonfigurationen, denn diese fehlen oft aufgrund der Komplexität der eingesetzten Applikationen und der verwendeten Infrastruktur. Damit nach einem Softwareupgrade alles immer noch funktioniert, werden nur gewisse Abweichungen von der Standardkonfiguration eingesetzt.

Die angesprochenen Bordmittel sind von System zu System verschieden. Es gibt allerdings einige grundlegende Prinzipien, die unabhängig von der verwendeten Technik gelten. Datensicherung (sprich die Backups) und Archive dürfen nicht am organisationsinternen Berechtigungssystem teilnehmen, d.h. kein System und keine Person aus dem Produktionsbetrieb darf Zugriff besitzen. Die Sicherungssysteme müssen eigene Zugänge verwenden, die alle Server und Clients nicht kennen oder die nur in eine Richtung funktionieren. Es gibt mehrstufige Konfigurationen, die ein solches Szenario umsetzen. Zuletzt ist noch die geeignete Verkapselung der Applikationen zu nennen. Damit ist das Vergeben minimaler Rechte an Programmcode gemeint. Speziell Desktops dürfen keine privilegierten Operationen durchführen.

Trainings zur Verbesserung des IT-Schutzes

Da die Angriffe mit Ransomware mehrere Schwachstellen ausnutzen, kann die Verteidigung auch nicht zu einer einzigen Gegenmaßnahme greifen. Der erste Schritt bei einem Angriff ist ein Täuschungsmanöver, um die Unterstützung einer Person aus dem Inneren zu erhalten. An diesem Punkt kann man mit Aufklärung über Social Engineering und dem Einsatz von sinnvollen Warnungen auf dem Desktop anfangen. Generell sind mobile Endgeräte und Desktops der gefährlichste Punkt in einem Unternehmen geworden. Kritische Schwachstellen und schlechtes Sicherheitsdesign sind längst nicht mehr nur in Netzwerken oder Servern zu finden. Die Trainings "Hacking JavaScript Desktop Apps" sowie "Mobile Security Testing Guide" zielen auf die Applikationen ab, die von Benutzerinnen und Benutzern für die tägliche Arbeit benutzt werden. In zwei Tagen kann man lernen welche Bedrohungen existieren und wie man diesen begegnet. Dieses Wissen ist für die Verteidigung moderner digitaler Umgebungen unerlässlich.

In Bezug zur Infrastruktur gibt es auch zwei Trainings. "Mobile Network Security" beschäftigt sich mit Mobilfunknetzwerken. Mobilfunk und mobile Clients sind weltweit im Einsatz. Attacken sind weitläufig und häufiger als man annimmt. Der Trainer Bart Stidham stellt die Bedrohungslandschaft und Angriffe vor, die alle technischen Ebenen berühren. Es geht dabei um Geolocation-Attacken, Angriffe gegen Funkzellen und das Lahmlegen von Mobilfunkclients über das Netzwerk. Das zweitägige Training wird auch Live-Demos beinhalten. Ein anderer Workshop, "Mobile Security Testing Guide Hands-On", widmet sich ganz der Analyse von Android und iOS Apps auf Smartphones. Jedes Smartphone trägt hunderte von Apps mit sich herum, die eine Reihe von Privilegien und Zugang zum Netzwerk haben. Sven Schleier lehrt, wie man Sicherheitslücken in diesen Apps findet, um die mobilen Geräte zum perfekten Ziel zu machen.

Sollte die Verteidigung doch Lücken bekommen, so empfehlen wir das Training "Network Threat Hunting & Incident Response" zu Incident Response und zum Finden von Bedrohungen in und aus Netzwerken. Der Kurs ist für Entwicklerinnen, Administratoren, Sicherheitsexpertinnen und Forensiker gedacht. Teilnehmende lernen Bedrohungen zu isolieren, forensische Methoden auf kompromittierten Systemen anzuwenden und wichtige Hinweise zu extrahieren. IT Defence lässt sich damit in der Implementation durchführen. Von höherer Gewalt ist in keinem Training die Rede.

Programme und Buchung

Die DeepSec 2022-Konferenztage sind am 17. und 18. November. Die DeepSec-Trainings finden an den zwei vorangehenden Tagen, dem 15. und 16. November statt. Alle Trainings (bis auf Ausnahmen) und Vorträge sind als Präsenzveranstaltung gedacht, können aber aufgrund von möglichen zukünftigen COVID-19-Maßnahmen teilweise oder komplett virtuell stattfinden. Für registrierte Teilnehmer und Teilnehmerinnen wird es einen Stream der Vorträge auf unserer Internetplattform geben.

Die DeepINTEL Security Intelligence Konferenz findet am 16. November statt. Da es sich um eine geschlossene Veranstaltung handelt, bitten wir um direkte Anfragen zum Programm an unsere Kontaktadressen. Wir dafür stellen starke Ende-zu-Ende-Verschlüsselung bei Kommunikation zur Verfügung: https://deepsec.net/contact.html

Tickets für die DeepSec Konferenz und die Trainings können Sie jederzeit online unter dem Link https://deepsec.net/register.html bestellen. Ermäßigungscodes von Sponsoren stehen Ihnen zur Verfügung. Bei Interesse melden Sie sich bitte unter deepsec@deepsec.net. Bitte beachten Sie, dass wir wegen der Planungssicherheit auf rechtzeitige Ticketbestellungen angewiesen sind.

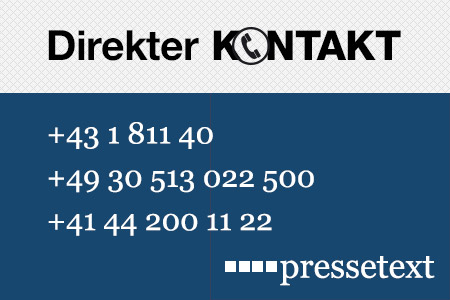

(Ende)| Aussender: | DeepSec GmbH |

| Ansprechpartner: | René Pfeiffer |

| Tel.: | +43 676 5626390 |

| E-Mail: | deepsec@deepsec.net |

| Website: | deepsec.net/ |