0patch - Sicherheitsupdates mit Selbstheilung

DeepSec und ACROS Security stellen Plattform für Mikropatches vor

Wien (pts019/10.10.2016/12:30) Werden Sicherheitslücken in Computeranwendungen veröffentlicht, beginnt sofort das bange Warten bei Anwendern. Egal, ob es sich um Software für das eigene Netzwerk, Online-Applikationen oder Apps für Mobilgeräte handelt, man wird sich rasch über die eigene Anfälligkeit von Anbietern im Klaren. Die Nervosität steigt. Wann wird der Hersteller die Sicherheitsupdates publizieren? Gibt es bis zu diesem Zeitpunkt Maßnahmen, um das Risiko zu verringern? Alternativ, wie lange kann man ohne eine bestimmte Software auskommen?

Die Antworten auf diese Frage sind der zentrale Punkt im Sicherheitsmanagement. Einige Firmen haben für ihre Produkte feste Termine für Sicherheitsupdates eingeführt. Dennoch finden gelegentlich außerplanmäßige Updates statt während mancher Hersteller durchaus Jahre darauf warten lässt. Dabei geht es bis jetzt nur um Anwendungen, die noch einen Hersteller oder einen Supportvertrag besitzen. Was passiert mit vererbten Programmen, die niemand mehr wartet? Eine mögliche Antwort ist 0patch, eine Plattform für sogenannte Mikropatches im Live-Betrieb.

Mikropatches als Notfallmanagement

Entgegen der verbreiteten Erwartungshaltung, dass ein Patches nur von einem Hersteller durchgeführt werden kann, ist es möglich Applikationen sowohl zur Laufzeit als auch mit einer kurzen Unterbrechung zu verändern. Da publizierte Schwachstellen ohnehin gründlich von Sicherheitsforschern dokumentiert sind, lassen sich auf Basis dieser Informationen Mikropatches kreieren, die direkt zur Ausschaltung der Lücke dienen. Das System nennt sich 0patch. Es wurde von Sicherheitsexperten entwickelt, die seit mehr als 15 Jahren im Rahmen von Tests in Netzwerke einbrechen. Bei solchen Attacken muss man ebenso Code einschleusen, also eben auch Mikropatches anwenden. Jedes Ausnutzen von Sicherheitslücken basiert auf diesem Prinzip. 0patch ist vereinfacht genau das Gegenteil davon.

"Unsere Technologie, 0patch genannt, entstand aus der Frustration über die Tatsache, dass sich in 15 Jahren nichts daran geändert hat, das Einbrechen in Netzwerke schwieriger zu gestalten", so Mitja Kolsek, der Geschäftsführer von ACROS Security. Mit der Mikropatch Plattform gibt es einen Anreiz für Forscher Lücken gut zu dokumentieren, um Patches zu entwerfen. Im Gegenzug bekommen sie von den Anwendern der Mikropatches einen Aufwandsausgleich. Kolsek sagt weiter, dass das Patchen von Software nicht sehr innovativ klingt, jedoch sei genau dieser Prozess nach wie vor einer der größten wunden Punkte in der IT-Sicherheit.

Das System bietet reichaltige Erweiterungen, da man in der IT-Sicherheitsforschung Konzepte testet, die automatisch Lücken in Code finden und entsprechende Mikropatches vorschlagen. Man könnte solche Technologien auch in den Quality Assurance Prozess einbauen.

Moderner Schutz für digitale Altlasten

Man redet nicht gerne darüber, aber in fast jeder Infrastruktur finden sich digitale Altlasten in Form von alten Anwendungen oder Softwarepaketen, die nicht mehr gepflegt werden. In den Zeiten der Mainframes hat man diesen Code mit Kompatibilitätsschichten einfach mitgenommen. Das geschieht auch ohne raumfüllende Rechner immer noch. Gerade für diese Applikationen ist die 0patch Plattform extrem interessant. Mit Hilfe der Patches lassen sich auch ganz ohne Unterstützung eines Herstellers Sicherheitslücken schließen. Diese Wahl ist allemal vorteilhafter als zu hoffen, dass der Blitz besser woanders einschlägt.

Premiere in Europa: Workshop 0patch Plattform für Anwender

Im Rahmen ihres 10. Geburtstags bietet die DeepSec In-Depth Security Konferenz ihren Teilnehmern hochkarätige Trainings an. Unter anderem gibt es den Workshop "Do-It-Yourself Patching: Writing Your Own Micropatch", gehalten von Mitja Kolsek und Entwicklern von 0patch. Es ist eine Schulung mit Beispielen aus der Praxis. Man lernt wie man inoffizielle Mikropatches auf Basis von echten Sicherheitslücken erstellt und richtig anwendet, auch auf Programme im laufenden Betrieb. Der Fokus liegt auf Software für Microsoft® Windows, es gibt aber Beispiele für alle Plattformen. Der Inhalt ist gleichermaßen für Sicherheitsforscher und Anwender aus IT Abteilungen gedacht. Software-Entwickler sind ebenso herzlich eingeladen, teilzunehmen, um das System kennenzulernen. Immerhin kann ein Mikropatch sowohl Herstellern als auch Kunden wertvolle Zeit ersparen und Unsicherheiten vermeiden.

Jährliches Treffen internationaler renommierter Sicherheitsexperten in Wien

Die Themen der diesjährigen DeepSec reichen von WLAN Angriffen, dem Beheben von Sicherheitslücken durch Patches, Kryptografie, gezielte Attacken auf Apples iPhone und IoT Geräte, Windows PowerShell für Angreifer/Verteidigerinnen, Netzwerktechnologie, sicherer Webanwendungsentwicklung bis hin zu Social Engineering. Internationale Trainer bringen ihre Expertise ins Herz Europas. Damit ergibt sich eine einmalige Chance für Weiterbildung.

Dazu kommen zwei Tage Konferenz gefüllt mit Vorträgen aus allen Bereichen der IT Security. Die Keynote von Marcus Ranum, der den ersten E-Mail Server für whitehouse.gov aufsetzte, stellt über 30 Jahre IT Security in Bezug. Das komplette Programm ist unter https://deepsec.net/schedule.html online. Aktuelle Artikel rund um Informationssicherheit und DeepSec Events finden Sie auch in unserem Blog: http://blog.deepsec.net

Die Workshops finden am 8./9. November 2016 statt. Die Konferenztage sind am 10./11. November. Der Veranstaltungsort ist Hotel The Imperial Riding School Vienna - A Renaissance Hotel, Ungargasse 60, 1030 Wien.

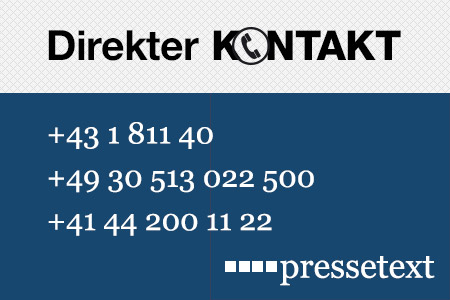

(Ende)| Aussender: | DeepSec GmbH |

| Ansprechpartner: | René Pfeiffer |

| Tel.: | +43-676-5626390 |

| E-Mail: | deepsec@deepsec.net |

| Website: | deepsec.net |