Les applis COVID-19 dévoilent leur logiciel pendant la crise

En novembre, la conférence sur la sécurité DeepSec mettra en lumière la mascarade des logiciels

|

Communication par temps de brouillard (© Crowes Agency OG) |

Vienne (pts013/13.05.2020/09:30) On dit souvent, " il y a forcément une appli pour ça ! ". Cette formule toute faite est souvent prise à la légère, même en dehors du secteur informatique. La crise actuelle du COVID-19 a de nouveau désigné le code informatique comme solution universelle aux problèmes qui ne sont pas strictement liés à la technologie de l'information. La numérisation générique semble être la réponse à tous nos problèmes. Bien sûr, le traitement des données peut aider. À condition toutefois de posséder des données réelles, vérifiables et recueillies soigneusement. C'est là qu'échouent de nombreux projets.

Téléphones magiques à l'intelligence infinie

La demande d'applis n'a fait qu'augmenter ces dernières années. Ces visions n'ont rien à envier aux idées créatives des scénarios de films et de séries. Le logiciel intégré à nos petits téléphones portables doit résoudre les tâches les plus complexes et délivrer des résultats qui demandaient autrefois de longues années de travail, le tout en un simple glissement de doigts. En réalité, la plupart des applications ne font qu'effleurer la surface. On oublie volontiers un petit détail : sans connexion Internet à de gigantesques fermes de serveurs et bases de données, invisibles sur l'écran tactile, à quoi sert le code ? Les applications ne font que repousser la réalité. Si le smartphone ne chauffe pas et que la batterie tient très longtemps, la magie est alors ailleurs. L'intelligence ne représente presque rien sur l'appareil, à cause d'un manque de puissance disponible.

Il s'agit de la complexité de la construction d'une infrastructure derrière l'application que l'on voit vraiment. Sans interaction avec leurs grandes soeurs dans les centres de données, les applications sur notre téléphone diminuent rapidement. Dans ce cas de figure, les données sont non seulement le pétrole brut, mais aussi le carburant de la numérisation. L'entraînement ne fonctionne toutefois pas comme on le pense. Les utilisateurs finaux sont la source de l'or numérique. Ils ne sont pas au volant, mais plutôt au niveau de l'extraction.

Conception défectueuse en matière de sécurité

Un code moderne n'arrive pas de nulle part. Lors du développement d'applications, soit on se base sur un code existant, soit on crée ses propres bibliothèques. Même lors d'une conception mixte, il s'écoule au moins quelques mois avant de parvenir à un design testé. Si la pression est importante, le développement de logiciel emprunte volontiers des raccourcis. Pour aggraver les choses, la conception commence avec les questions du problème à résoudre et se concentre sur les fonctions dès le début. L'implémentation d'un code et d'un design sûrs est souvent laissée de côté. On voit très souvent ce genre de développements dans le domaine des appareils pour la maison connectée.

Un argument souvent avancé est celui de la publication contrôlée des applications sur les App Stores des fabricants. Naturellement, les applis y sont soumises à des tests, mais une check-list vérifiée en moins d'une minute peut difficilement déceler l'intégralité des failles de sécurité et défauts de conception. Au vu du nombre de programmes disponibles sur les stores virtuels, certaines choses passeront forcément entre les mailles du filet. La recherche de failles et de menaces prend beaucoup plus de temps. On demande souvent aux experts en sécurité si un produit en particulier est sûr. Et on attend une réponse immédiate. Ce n'est pas réaliste et cela ne fonctionne ainsi que dans les scénarios mentionnés plus tôt.

Mascarade de logiciels

En matière de numérisation, les promesses et la réalité ne se recoupent pas souvent. Ces dernières semaines, on a notamment beaucoup parlé de l'application autrichienne de traçage du coronavirus. Les débats portaient majoritairement sur la protection des données et la sûreté de l'application. En prenant du recul et en remettant en question la qualité des données que cette application est censée recueillir, le tableau change du tout au tout. Ross Anderson, un informaticien britannique de l'université de Cambridge, a analysé la précision de la plateforme smartphone dans un article intitulé " Contact Tracing in the Real World " (publié sur le blog Light Blue Touchpaper de l'institut d'informatique). Il conclut que le développement d'une application mobilise plus de ressources que ce qu'une telle application pourrait entraîner comme avantages. Bruce Schneier, un expert américain en cryptographie et en sécurité informatique, évoque sur son blog les effets des faux positifs et des faux négatifs d'une application pour le coronavirus. La seule considération de cet aspect disqualifie d'ores et déjà l'application pour une utilisation dans le monde réel. Et ceci, sans même prendre en compte la sécurité et la protection des données. L'article de Schneier " Me on COVID-19 Contact Tracing Apps " est disponible en ligne.

En outre, un smartphone est un outil probablement inadapté en cas de maladies contagieuses. Comme le GPS est trop inexact, on essaie d'utiliser le Bluetooth pour mesurer la présence et la distance. Les appareils utilisent souvent le Bluetooth LE (à basse consommation) afin de prolonger la vie de la batterie. Mais la mesure de l'intensité du signal avec le Bluetooth LE convient tout au plus à une résolution passable lorsque les personnes sont séparées par des structures massives, en béton armé par exemple. Les matériaux comme le bois, le plâtre ou la pierre mince sont perméables à la mesure. On se heurte en plus aux réflexions qui faussent la direction et la portée. D'après les fiches techniques des fabricants de puces, la puissance de réception réelle peut être 100 fois inférieure ou supérieure à la puissance prévue. Par ailleurs, le Bluetooth LE est un système à antenne unique. Cela signifie que la direction du signal ne peut pas être établie. Pour ce faire, plusieurs antennes sont nécessaires. Les gens tiennent en outre leur smartphone de différentes façons, ce qui entraîne encore plus d'approximation. Les erreurs de localisation sont déjà si nombreuses en laboratoire que cette technologie est éliminée d'entrée. Les scénarios comprenant les transports en commun, les magasins ou les restaurants n'ont même pas été pris en considération, sans parler de la circulation dans la rue ou dans des cages d'escalier étroites (où des signaux Bluetooth LE peuvent être captés derrière toutes les portes). Les porte-clés déjà évoqués officiellement ne devraient pas non plus apporter d'amélioration significative à la situation. La physique est impitoyable sur ce point.

C'est à présent très clair. Les logiciels ne servent plus uniquement à résoudre des problèmes. On les utilise volontiers pour camoufler les questions ouvertes et pour simuler une solution. C'est une véritable mascarade que l'on retrouve à plusieurs niveaux de la société contemporaine. La tâche des expertes et experts en sécurité est de percer à jour cette mascarade. Au début de l'année, le thème " Mascarade " a donc été choisi pour la conférence DeepSec In-Depth Security de novembre - avant même la propagation du Sars-Cov-2. En matière de sécurité informatique, il s'agit toujours de jeter un oeil en coulisses. Il faut déconstruire et analyser les codes. Il faut remettre en question l'architecture des logiciels. Il faut déceler les défauts de conception.

Numérisation désillusionnée comme chantier d'amélioration

Les arguments et démarches présentés ici ne visent pas à renchérir la numérisation. L'objectif affirmé de la conférence DeepSec est de réunir les personnes en charge de différents aspects de la technologie de l'information moderne et de les inciter à échanger. Les projets évoqués d'une application de traçage coronavirus ne sont qu'un exemple. Les expertes et experts en sécurité rappellent régulièrement qu'une conception solide (sécurisée) est incontournable pour les applications. Il serait donc judicieux de consulter les spécialistes avant de s'engager dans une impasse.

Si l'approche qui la motive est réfléchie avec précision, la numérisation ne peut être que positive. N'importe quelle visite au cinéma l'illustre facilement : un film au mauvais scénario ne s'améliore pas si on le projette en haute définition ou en 3D. On ne voit alors qu'un fiasco à gros budget - c'est pareil pour le développement de logiciels. En dépit de sa thématique, la conférence DeepSec ne souhaite pas devenir une mascarade, mais plutôt donner à tous et à toutes la chance d'échanger avec des spécialistes. Il s'agit de soulever ce masque et d'examiner ce qui se cache réellement derrière une technologie. À cette fin, nous proposerons aussi des formations qui offriront sur deux jours un concentré de connaissances à manipuler et à appliquer. Les premières séances de formation sont déjà ouvertes à la réservation en ligne.

Saisissez cette opportunité pour éviter à votre produit d'échouer avant sa commercialisation. Nous tenons à préciser que cette phrase est tout particulièrement destinée aux décideurs extérieurs au marché qui souhaitent numériser les entreprises et les citoyens à d'autres niveaux. Écrire et répéter continuellement le mot numérisation ne suffit pas.

Programme et réservation

La conférence DeepSec 2020 aura lieu les 19 et 20 novembre. Les formations DeepSec auront lieu les deux jours précédents, les 17 et 18 novembre.

L'évènement DeepSec aura lieu à l'hôtel Imperial Riding School Renaissance Vienna - A Renaissance Hotel, Ungargasse 60, 1030 Vienne.

Vous pouvez commander vos tickets pour la conférence DeepSec et pour les formations DeepSec sur https://deepsec.net/register.html

Sources des articles cités par Ross Anderson et Bruce Schneier:

https://www.lightbluetouchpaper.org/2020/04/12/contact-tracing-in-the-real-world/

https://www.schneier.com/blog/archives/2020/05/me_on_covad-19_.html

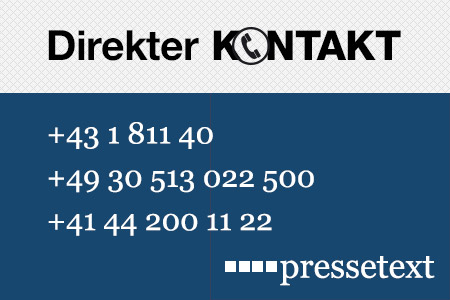

(Ende)| Aussender: | DeepSec GmbH |

| Ansprechpartner: | René Pfeiffer |

| Tel.: | +43 676 5626390 |

| E-Mail: | deepsec@deepsec.net |

| Website: | deepsec.net/ |