Kopfhörer können heimlich Daten übertragen

Forscher demonstrieren Transfer auch zwischen Lautsprechern

|

Ohrhörer: Dieser erlaubt Spionen Datenklau (Foto: Lisa Spreckelmeyer/pixelio.de) |

Beer-Sheva (pte003/14.03.2018/06:10) Per Ultraschall lassen sich heimlich Daten zwischen zwei Lautsprechern oder Kopfhörern übertragen. Das haben Forscher an der Ben-Gurion Universität des Negev (BGU) http://in.bgu.ac.il/en in einer neuen Studie gezeigt. Das klappt demnach ganz ohne Mikrofone je nach Szenario auf bis zu neun Metern Entfernung. Es wäre denkbar, auf diese Art sogenannte "Air Gaps" zu überwinden, bei denen zwei Computer aus Sicherheitsgründen physisch und logisch komplett voneinander getrennt sind.

Schall hebelt Sicherheit aus

Air Gaps kommen häufig zum Einsatz, um hochsichere Systeme von unsicheren Computern wie jenen mit Internet-Anbindung abzuschotten. Im Prinzip sollte eine Datenübertragung dann nur mittels physischem Speichermedium möglich sein. Allerdings war bereits bekannt, dass Schallwellen eine Air Gap überbrücken können, indem ein Mikrofon Signale von Lautsprechern empfängt. Das BGU-Team hat nun gezeigt, dass das auch ganz ohne Mikrofone klappt, einfach von Lautsprecher zu Lautsprecher. Da hochsichere Workstations oft über keine verbauten oder angeschlossenen Mikrofone verfügen, stellt das in der Praxis eher ein Risiko dar.

Die Forscher machen sich dabei zunutze, dass ein Lautsprecher im Prinzip wie ein Mikrofon aufgebaut ist und mit den richtigen Tricks als solches herhalten kann. Dazu kommt, dass der Audio-Ausgang eines PCs meist softwareseitig zum Audio-Eingang umprogrammiert werden kann. Das hat es den Forschern erlaubt, mit Ultraschall (Frequenzen von 18 bis 24 Kilohertz) Daten nicht nur zwischen größeren Lautsprechern, sondern auch zwischen zwei Kopfhörern zu übertragen. Diese erstmals demonstrierte Headset-zu-Headset-Übertragung hat zwar eine geringere Reichweite, funktioniert dabei immerhin noch auf drei Meter Entfernung.

Leicht geschützt, ist nicht

Um mittels Ultraschall-Datenübertragung ein Hochsicherheitssystem auszuspionieren, müsste ein Angreifer dieses freilich erst mit Malware infizieren. "Aus Security-Sicht is das durchaus realistisch", meint Erstautor Mordechai Guri, Forschungsleiter des Cyber Security Research Center an der BGU, gegenüber pressetext. Eine Erstinfektion könnte beispielsweise mittels Social-Engineering-Tricks oder durch Insider erfolgen. Zudem verweist Guri darauf, dass gerade hochentwickelte Spionage-Malware, sogenannte "Advanced Persistent Threats", laut Kaspersky meist in der Lage ist, eine Air Gap zu überwinden.

Theoretisch wäre die Ultraschall-Kommunikation leicht zu unterbinden. Wenn keinerlei Lautsprecher oder Headset mit einem System verbunden ist oder Audio-Ports komplett deaktiviert sind, kann nichts passieren. Doch auch bei hochsicheren Systemen ist es manchmal nötig, Audio-Dateien abspielen zu können. Auch funktioniert der Missbrauch als Mikrofon bei Aktivlautsprechern nicht, doch gerade Headsets und Ohrhörer sind in der Regel Passivlautsprecher. Auch andere, komplexere mögliche Schutzansätzen haben den Forschern zufolge Probleme oder Einschränkungen.

Zum Paper "MOSQUITO: Covert Ultrasonic Transmissions between Two Air-Gapped Computers using Speaker-to-Speaker Communication": https://arxiv.org/pdf/1803.03422.pdf

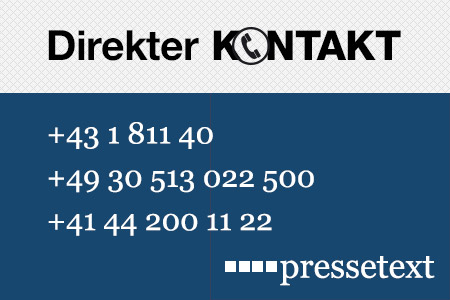

(Ende)| Aussender: | pressetext.redaktion |

| Ansprechpartner: | Thomas Pichler |

| Tel.: | +43-1-81140-314 |

| E-Mail: | pichler@pressetext.com |

| Website: | www.pressetext.com |