Hacker tarnen Schadsoftware als Kultspiel "Snake"

Iranische Hackergruppe "MuddyWater" greift kritische Infrastrukturen in Israel und Ägypten an

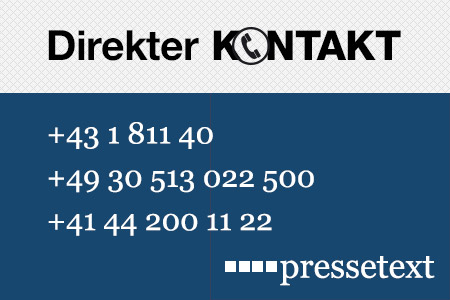

|

Hacker tarnen ihren Schadcode als "Snake"-Spiel (Bild: ESET) |

Jena (pts022/02.12.2025/12:15)

Forscher des europäischen IT-Sicherheitsherstellers ESET haben eine besonders perfide Kampagne der iranischen Cybergruppe MuddyWater aufgedeckt. Die Cyberkriminellen griffen mit neuen Hacking-Werkzeugen Technologie-, Fertigungs- und Bildungseinrichtungen sowie lokale Behörden in Israel und Ägypten mit neuen Hacking-Werkzeugen an. Eine Komponente tarnte sich dabei als das beliebte Spiel "Snake". Mit ihren Attacken wollte MuddyWater wertvolle Daten erbeuten.

"Diese Kampagne zeigt, wie flexibel und technisch gereift MuddyWater inzwischen vorgeht", sagt ESET-Forscher Adam Burgher, der die Angriffe analysiert hat. "Die Gruppe kombiniert bekannte Vorgehensweisen wie Spearphishing mit völlig neuen Komponenten, die auf Tarnung, Verzögerungstaktiken und ausgefeilte Datenexfiltration ausgelegt sind."

Schadcode versteckt sich hinter beliebtem Spiel

Für die aktuellen Angriffe haben sich die Hacker etwas Besonderes einfallen lassen: Sie versteckten ihren Loader in einem Computerspiel, das auf dem Prinzip von Snake basierte. Dabei handelt es sich um einen Spieleklassiker, bei dem man eine länger werdende Schlange steuert, ohne gegen den eigenen Körper oder eine Wand zu prallen.

Dateinamen sowie der Programmcode geben sich als das harmlose Spiel aus, um Sicherheitssoftware zu täuschen. Besonders interessant ist, dass die Hacker eine Eigenheit des Spiels – regelmäßige kurze Pausen bei jeder Bewegung des Spielers – ausnutzten, um automatisierte Analysen zu behindern und die Ausführung des Schadcodes weiter zu verschleiern.

Auf diese Weise konnte der Loader die neue Backdoor von MuddyWater "MuddyViper" direkt im Arbeitsspeicher ausführen. Hierdurch hinterließ die Hintertür keine Spuren auf der Festplatte, was eine Erkennung weiter erschwerte.

So raffiniert sammelt und stiehlt MuddyWater Informationen

Die Backdoor ermöglicht den Angreifern unter anderem, detaillierte Systeminformationen zu sammeln, Dateien auszuführen und Dateien hoch- und herunterzuladen. Darüber hinaus können die Hacker mit MuddyViper Windows-Anmeldedaten und Browserinformationen stehlen sowie einen dauerhaften Zugang zum System einrichten. Die Kommunikation mit den Command-and-Control-Servern erfolgt verschlüsselt über HTTPS und ist bewusst so gestaltet, dass die Übertragung im Netzwerkverkehr möglichst unauffällig bleibt.

Neben MuddyViper setzte die Gruppe mehrere spezialisierte Hilfswerkzeuge ein, die jeweils auf bestimmte Datentypen oder Angriffsphasen zugeschnitten sind. Dazu gehören CE-Notes zum Diebstahl von Browserdaten, LP-Notes zur Manipulation von Windows-Sicherheitsdialogen zur Passwortabfrage und Blub, ein weiteres Tool zur Entwendung von Zugangsdaten aus Chrome, Edge, Firefox und Opera. Diese Komponenten speichern erbeutete Daten lokal, bevor sie weitergeleitet werden.

Einstieg über präparierte PDF-Dokumente

Wie in früheren Fällen nutzt MuddyWater für den Erstzugriff Spearphishing-Mails. Häufig enthalten diese Nachrichten PDFs mit Links zu seriös wirkenden Download-Websites, hinter denen sich jedoch Remote-Monitoring-Tools wie Atera, Level, PDQ oder SimpleHelp verbergen – ein gängiges Muster der Gruppe.

Hackergruppe agiert seit 2017

MuddyWater wird seit Jahren mit dem iranischen Ministerium für Geheimdienste und Nationale Sicherheit in Verbindung gebracht. Die Gruppe ist seit mindestens 2017 aktiv und hat sich auf Cyberespionage-Kampagnen gegen Regierungsstellen, kritische Infrastrukturen und Technologieunternehmen spezialisiert. Typisch für MuddyWater sind Spearphishing-Angriffe, der Einsatz maßgeschneiderter Schadsoftware und eine flexible Kombination aus eigenen Werkzeugen und öffentlich verfügbaren Tools. Zu ihren früheren Zielen gehören unter anderem politische Organisationen in der Türkei sowie Attacken auf Managed Service Provider (MSPs).

ESET warnt vor zunehmender Professionalisierung der Gruppe

"Auch wenn einige Komponenten der Gruppe weiterhin leicht zu erkennen sind, zeigt diese Kampagne eine klare technische Reifung", schließt Burgher ab. "Die Mischung aus neuen Werkzeugen, taktischer Präzision und koordinierten Zugriffsketten macht MuddyWater zu einem der gefährlichsten Akteure im iranischen Cyberumfeld."

Mehr Informationen zu den aktuellen Angriffen von MuddyWater gibt es im aktuellen Blogpost "Falsche Schlangen: Neues von MuddyWater".

(Ende)| Aussender: | ESET Deutschland GmbH |

| Ansprechpartner: | Philipp Plum |

| Tel.: | +49 3641 3114 141 |

| E-Mail: | philipp.plum@eset.com |

| Website: | www.eset.de |