Bohnen IT GmbH: IT-Security in Unternehmen wichtiger denn je

IT Infrastruktur vom professionellen Partner in Wuppertal

|

Dienstleister für Digitalisierung in Wuppertal (Foto: Bohnen IT GmbH) |

Wuppertal (ptp005/16.10.2019/08:50) Sie arbeitet im Dunkeln, versteckt und oftmals vollkommen unauffällig: Schadsoftware (Malware), die es auf personen- oder unternehmensbezogene Daten abgesehen hat. Während IT-Systeme früher fast ausschließlich auf abgeschottete Rechenzentren zugriffen, haben heute Cloud-Computing und Virtualisierung als Chancen der Digitalisierung in modernen Unternehmen längst Einzug gehalten. Bei allen positiven Aspekten neuer, skalierbarer IT-Lösungen und Abo-Modelle, ohne die verteilte Arbeit kaum möglich wäre, dürfen die Risiken nicht außer Acht gelassen werden. Unternehmen jeder Größe und Mitarbeiterstärke sind also gut beraten, der IT-Sicherheit ein Höchstmaß an Beachtung zu schenken.

Die Bedrohungen

Mit sog. Brute-Force-Angriffen und Wörterbuch-Attacken machen Hacker Jagd auf Zugangsdaten. Dabei kann man sich zum Beispiel mit speziellen Passwort-Managern für Unternehmenelativ leicht vor diesen Bedrohungen schützen. Auch die Verwendung einer Zwei-Faktor-Authentifizierung bzw. Multi-Faktor-Authentifizierung für Benutzerkonten macht Hackern das Leben schwer. Hierbei ist ein zweiter "Schlüssel" - z. B. eine TAN, die einem auf das Smartphone gesendet wird - notwendig, um Zugang zu erhalten.

Sicherheitslücken in Software lassen sich durch ein regelmäßiges Monitoring und die Installation verfügbarer Patches schließen. Regionale und überregionale IT-Dienstleister http://www.bohnen.it bieten entsprechende Leistungen als Managed-Service an, falls Unternehmen sich nicht selber um das Management der IT-Infrastruktur kümmern können oder wollen. Last but not least spielt ein sicheres Hosting von Unternehmensdaten eine entscheidende Rolle bei der Abwehr potentieller Gefahren.

Penetrationstest: Der ultimative Sicherheitscheck

Beauftragt man einen Spezialisten damit, die IT-Sicherheit innerhalb eines Unternehmens genau unter die Lupe zu nehmen, steht ein sog. Penetrationstest häufig an erster Stelle. Der IT-Security-Consultant wendet dabei gängige Hackermethoden an, um in ein System einzudringen, also dieses zu "penetrieren". Schwachstellen und Einfallstore lassen sich so relativ schnell aufdecken und im Anschluss mit den richtigen Maßnahmen schließen. IT-Spezialisten haben hier sowohl den System- als auch den Nutzer- und Endgeräteschutz im Blick.

System- und Endgeräteschutz

Beim Systemschutz (auch: Endgeräteschutz / Endpoint-Security) geht es um die Absicherung mobiler Devices wie Smartphones, Tablets, Notebooks sowie stationärer PCs / Macs. Auch die Betriebssysteme, die auf den Endgeräten installiert sind oder über virtualisierte Prozesse bereitgestellt werden, benötigen einen 360° Rundum-Schutz.

Netzwerkschutz

Virtuelle Speicher, Cloud-Server und Internetanwendungen sorgen dafür, dass betriebsinterne Geräte über das World Wide Web miteinander vernetzt sind. Was erst einmal positiv klingt und jede Menge Chancen hinsichtlich moderner Arbeitsformen birgt, birgt ebenso viele Gefahren. Die Aufgabe einer nachhaltigen IT-Security-Strategie besteht demnach darin, Gefahren zu erkennen, Schwachstellen aufzudecken und diese mit allen zur Verfügung stehenden Mitteln zu schließen.

Schutz von digitalen Identitäten und Nutzerdaten

Gemäß DSGVO (Europäische Datenschutz-grundverordnung) müssen Unternehmen nicht nur die Daten ihrer Mitarbeiter, sondern auch Kundendaten so gut es geht absichern, um Datenklau und Identitätsdiebstahl effektiv vorzubeugen. Zentrale IT-Security-Bestandteile wie Identity- und Access-Management (IAM) kümmern sich um den Schutz digitaler Identitäten, unternehmens- sowie personenbezogener Daten.

IT-Security: Wer hilft?

Hilfe bei der Umsetzung nachhaltiger IT-Security-Strategien bieten regionale IT-Systemhäuser und -Dienstleister. Angefangen bei Penetrationstests, Vulnerability Scans und Sicherheitsaudits im Rahmen der Analyse sowie der Planung technischer Lösungen anhand der Testergebnisse übernehmen IT-Unternehmen auch die stetige Kontrolle der IT-Infrastruktur als Managed-Service.

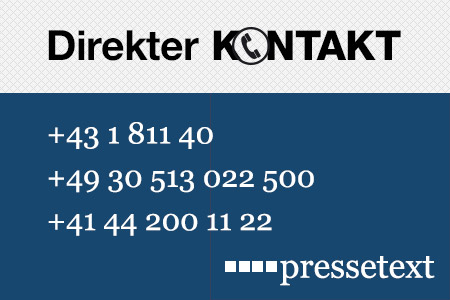

(Ende)| Aussender: | Pressekombinat |

| Ansprechpartner: | Mike Barteczko |

| Tel.: | 0371 27374540 |

| E-Mail: | info@pressekombinat.de |

| Website: | www.pressekombinat.de/ |